CSMA/CD (Ethernet)

- ta sieć odniosła największy sukces w ciągu ostatnich 20 lat (jako technika lokalnych sieci komputerowych)

- rozwijana w połowie lat 70- tych przez naukowców w Xenor Palo Alto Research Center (PARC) jest działającym przykładem ogólniejszej metody dostepu w lokalnej sieci komputerowej, zwanej metodą wielodostępu do łącza sieci z badaniem z badaniem stanu kanału i wykrywaniem kolizji (Carrier Sense, Multiple Access with Collision Detect - CSMA/CD)

- najpowszechniejszy klasyczny Ethernet

obsługuje szybkość transmisji 10Mb/s

- chociaż podstawowy algorytm się nie zmienił Ethernet wprowadził przez lata wiele szybkości i szeroki zakres fizycznych mediów

- CSMA wskazuje na to że, Ethernet jest siecią

wielodostępową: zbiór węzłów nadaje i odbiera ramki na łączu współdzielonym

- można go sobie wyobrazić jako szyna, do której przyłączono wiele stancji

- badanie stanu kanału (carrier sense ) w nazwie CSMA/CD oznacza, że wszystkie węzły są w stanie rozróżnić między łączem nieczynnym a łączem zajętym, a wykrywanie kolizji (collision detect) oznacza, że węzeł nasłuchuje podczas nadawania i dlatego może wykryć, kiedy nadawana przez niego ramka intferuje (koliduje) z ramką nadawaną przez inny węzeł

- Ethernet ma swoje korzenie w pierwszej sieci radiowej z komutacją pakietów, zwanej Aloha, opracowanej na Uniwersytecie Hawajskim

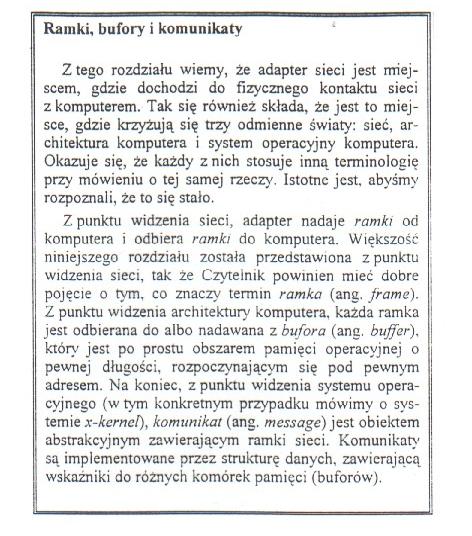

Wzmacniak w Ethernecie

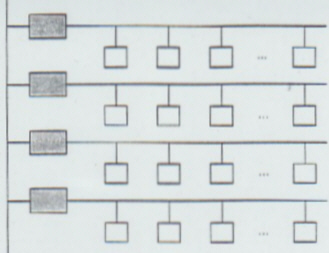

Cechy fizyczne sprzętu Ethernet

- topologia Ethernetu to rozgałęziona magistrala bez pętli, między dwoma węzłami w sieci istnieje tylko jedna droga przesyłania pakietów

- komputery przyłączone są do segmentu Ethernetu przez przyłącza

- nadajnik-odbiornik (transceiver)- niewielkie urządzenie bezpośrednio dołączone do przyłącza - wykrywa czy łącze jest bezczynne i przekazuje sygnał, gdy komputer nadaje

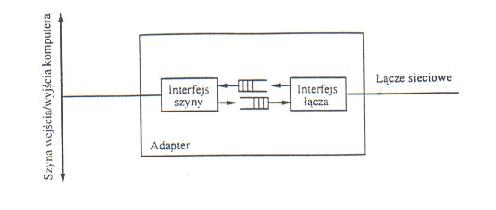

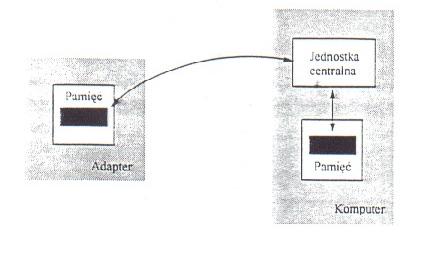

- nadajnik - odbiornik jest z drugiej strony dołączony do adaptera Ethernetu, który jest z kolei włączony do komputera; protokół Ethernetu jest implementowany w adapterze, a nie w nadajniku odbiorniku

- wiele segmentów Ethernetu można łączyć za pomocą wzmacniaków (repeaters) - urządzeń, które przekazują sygnały cyfrowe, podobnie jak wzmacniacze przekazują sygnały analogowe

- dowolny sygnał umieszczony w Ethernecie przez komputer jest rozgłaszany w całej sieci, a wzmacniaki przekazują sygnały do wszystkich wychodzących z nich segmentów

- w Ethernecie wykorzystywany jest manchesterski schemat kodowania

- istnieje kilka alternatywnych technik realizacji Ethernetu

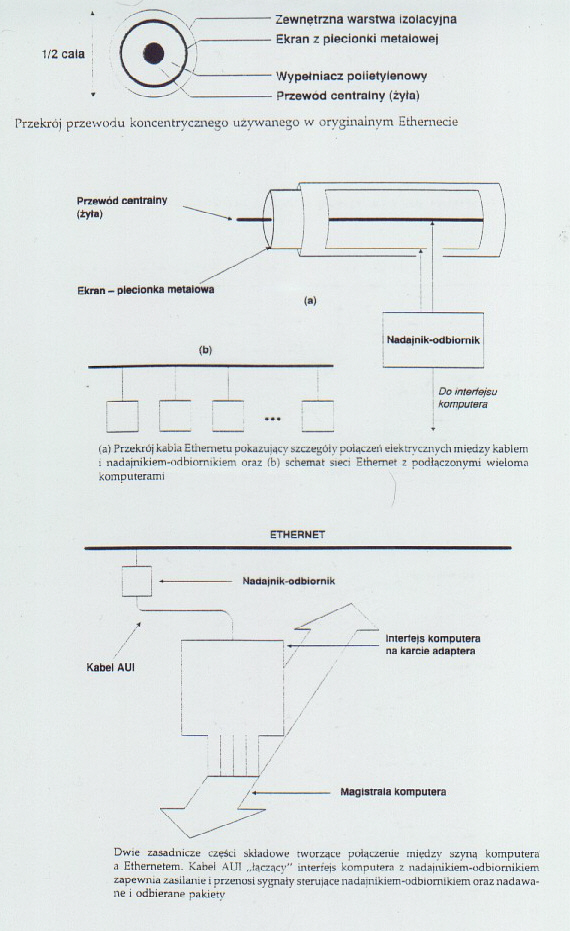

- 10BASE5 - koncentryczny kabel RG -11 (50 ohm ze złączami typu N, z dołączonymi do niego nadajnikami - odbiornikami). Komputery są dołączone (przyłączone) za pomocą skrętki (gruby Ethernet - thicknet )

- 10BASE2 - koncentryczny kabel RG -%* (50 ohm ze złączami BNC i wewnętrzymi nadajnikami - odbiornikami(transceiver) ), brak kabli dołączeniowych (cienki Ethernet - thinnet)

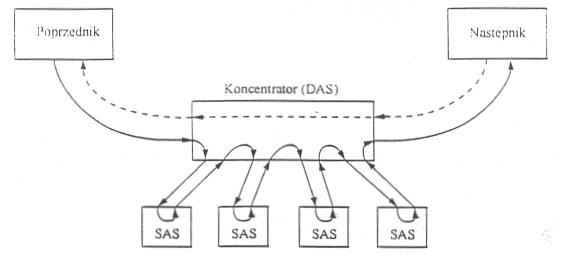

- 10BASET - koncentrator (albo regenerator; repeater) z kablami dołączeniowymi z nieekranowanej skrętki i złączami typu RJ - 45

- 10BASEF - światłowodowe połączenie dwupunktowe (point - to - point) z wykorzystaniem wielomodowego światłowodu 62.5 mikro metra. Używane często do wydłużenia segmentów sieci Ethernet w celu połączenia budynków albo odległych części jednego budynku

- w pierwotnej specyfikacji standardu Ethernet używane były grube kable koncentryczne (10BASE5) ze złączami typu N o maksymalnej długości 500m i maksymalnie 100 komputerach; komputery powinny być dołączone do tego kabla dokładnie co 2.5m lub wielokrotność tej długości

- kilka lat później wprowadzono cieńsze i tańsze kable koncentryczne; zmniejszone zostały także dopuszczalne ich długości.

- obecnie na rynku dominuje nieekranowana skrętka z jeszcze większym ograniczeniem długości

- w każdym z tych systemów niezmiennikiem pozostaje długość ethernetowego okna czasowego - 51.2 mikro sekund

- aby możliwe było wykrywanie kolizji, sygnał wysłany przez węzeł z jednego końca sieci musi dotrzeć do najbardziej oddalonego węzła w połowie tego czasu

Thicknet: 10BASE5

- połączenie między komputerem a koncentrycznym kablem Ethernetu wymaga użycia urządzenia zwanego nadajnikiem - odbiornikiem (transceiver)

- transceiver zawiera elementy elektroniczne

niezbędne do

- wysłania i odebrania danych z kabla

- wykrycia kolizji w medium

- zapewnienia izolacji elektrycznej pomiędzy kablem a komputerem

- ochrony medium przed awariami zarówno transceivera, jak i komputera

- każde połączenie wymaga wcięcia się w kabel koncentryczny (małe igły metalowe będące częścią transceiver'a) instalacji transceivera (lub z użyciem trójnika) i podłączenia nadajnika - odbiornika za pomocą kabla dołączeniowego nazywanego kablem dystansowym (drop cable) - co najwyżej 50m długości do karty interfejsu w komputerze

- kabel ten dołączany jest do komputera przez łącze AUI

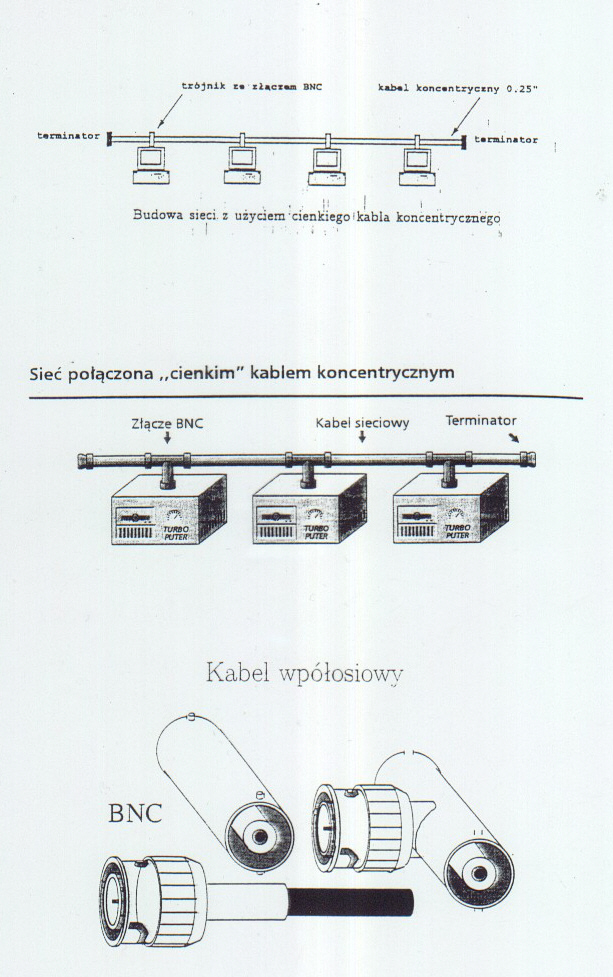

- dodatkowym elementem zarówno sieci 10BASE5 jak też 10BASE2 są dołączane na obu końcach końcówki indukcyjne 50 ohm nazywane terminatorami (terminator, tap); mają one za zadanie pochłanianie bez odbić wszystkich sygnałów przychodzących z kabla

- segmenty kabli 10BASE5 powinny być robione z sekcji kabli o standardowej długości: 23.4m, 70.2m 117m

- zaleca się, aby odcinki o tych długościach były w sposób losowy wymieszane

- prowadzi to do nieefektywnego wykorzystania kabla; instalacja jest więc niewygodna i kosztowna; zastąpiła ją 10BASET

Thinnet: 10BASE2

-

do budowy tej sieci używa się kabla koncentrycznego cienkiego (thinnet lub cheapernet)o średnicy 0.25''

-

30 komputerów (maksymalnie) można umieścić w segmencie sieci o maksymalnej długości 185 m, a minimalna odległość pomiędzy komputerami musi wynosić co najmniej 0.5m

-

zamiast kabli dołączeniowych są używane trójniki BNC, do których można dołączyć kolejne nadajniki - odbiorniki

-

instalacje grubego i cienkiego Ethernetu mogą być łączone z użyciem regeneratorów (repeater)

-

wady

-

ograniczona jest całkowita długość sieci

-

każda para węzeł/nadajnik - odbiornik staje się aktywną częścią sieci - podobnie do lampek na choince - uszkodzenie jednej powoduje zgaszenie całej choinki

-

nie można go instalować blisko urządzeń elektrycznych dużej mocy

-

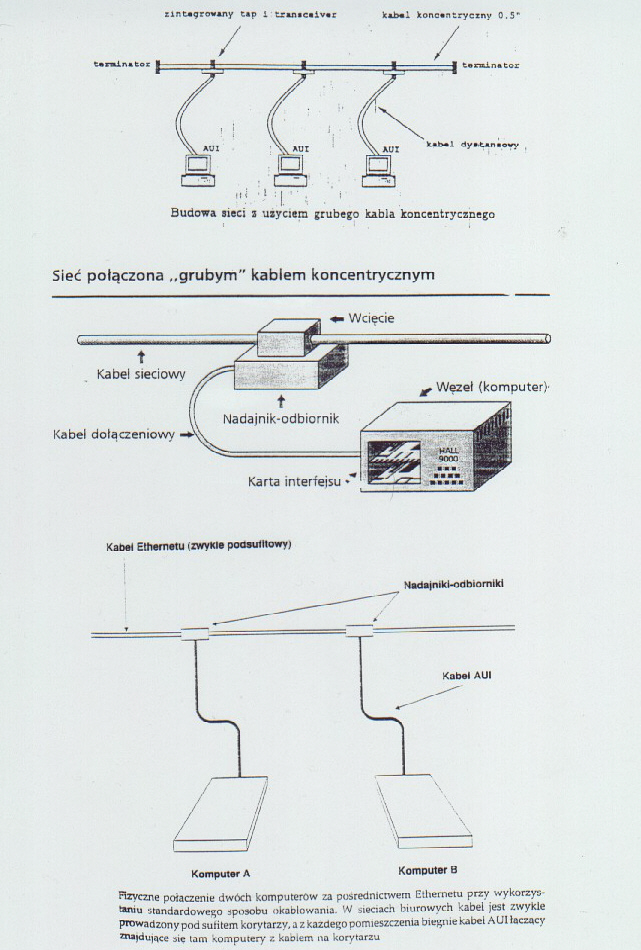

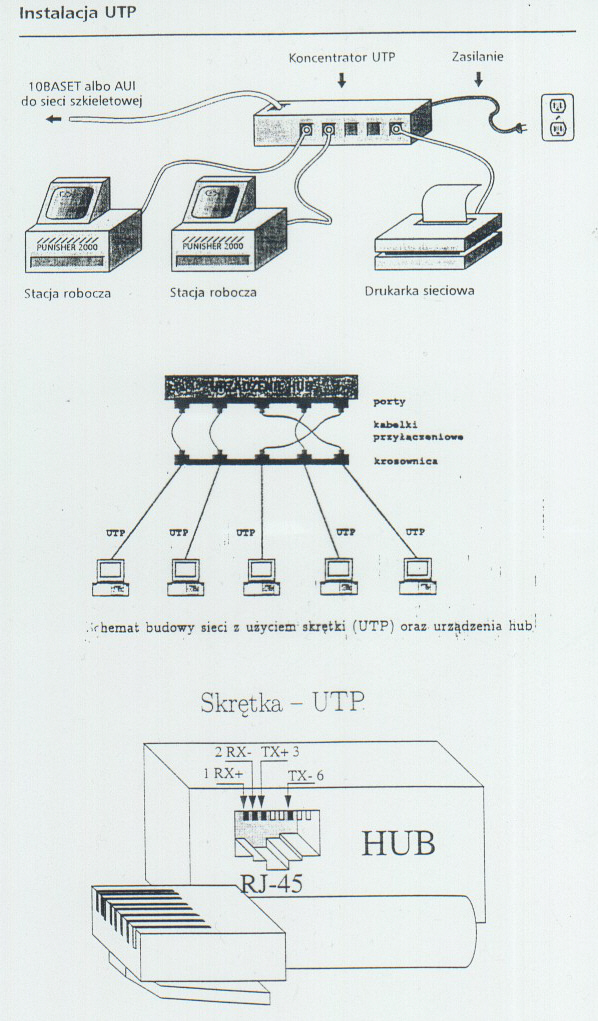

Nieekranowana skrętka: 10BASET

-

nieekranowana skrętka (unshielded twisted pair - UTP) jest obecnie najchętniej używana do budowy sieci Ethernet, wg. standardu 10BASET

-

jest to kabel miedziany 4 - parowy o impedancji charakterystycznej 100 ohm dla częstotliwości od 1 MHz do 100 MHz

-

kable UTP są zwykle tańsze niż kable koncentryczne, łatwiejsze do instalacji i testowania

-

sieć tego typu ma topologię określoną jako hierarchia drzew

-

kabel przyłączeniowy (patchcord) o maksymalnej długości do 100m posiada z obu stron wtyczki RJ 45 (kabel przyłączeniowy - kawałek skrętki)

-

jeden koniec kabla jest dołączony do komputera, a drugi do koncentratora (hub), posiadającego 8 - 12 portów

-

-

urządzenie hub służy jako regenerator (repeater) dla każdego połączenia w sieci - jego zadaniem jest odbiór sygnału z portu i jego retransmisja do innych portów

-

urządzenia hub, rozlokowane w różnych częściach budynku, łączone są przy użyciu grubego kabla koncentrycznego lub światłowodu do głównego urządzenia w sieci

-

tak więc używane są jako koncentratory i jako regeneratory

-

wyróżnia się 5 rodzajów nieekranowanej skrętki UTP stosowanej w LAN (pod względem wydajności oraz pod względem bezpieczeństwa)

-

kable typu Level - I i Level - II stosuje się jedynie do przesyłania głosu

-

kabel Level - III jest używany w sieciach lokalnych; jest on standardem w sieciach 10BASET o szybkości transmisji do 10 Mbit/s

-

Level - IV - nie wiadomo do czego; czasem w sieciach UTP o szybkości transmisji 16 Mbit/s

-

Level - V może pracować w sieciach o szybkości 100 Mbit/s i jest podstawą wielu nowych standartów UTP

-

-

połączenia 10BASET wymagają dwóch par 24 - żyłowych kabli Level - III; każde połączenie ma długość ograniczoną do 100m

-

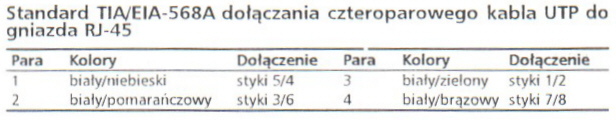

do realizacji połączenia z koncentratorem i z nadajnikiem - odbiornikiem są używane złącza RJ - 45 (niektóre komputery obecnie są dostępne z interfejsami RJ - 45 10BASET

-

chociaż do uruchomienia połączenia są wymagane dwie pary kabla Level - III, to przy instalacji nowej sieci zaleca się używanie 8 -żyłowego (czteroparowego) kabla Level - V, dołączenia go do wszystkich 8 styków gniazd RJ - 45, w tym z użyciem tego złącza z kablem dołączonym do styków 1,2,3 i 6.

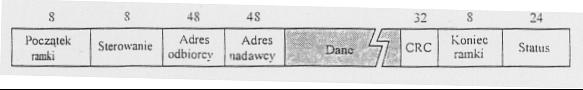

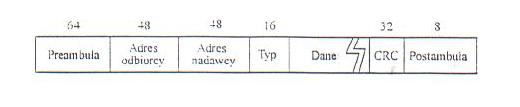

Format ramki Ethernetu

Protokół dostępu

-

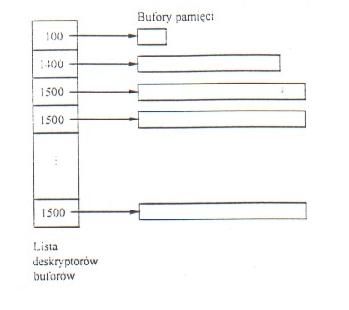

protokół jest implementowany sprzętowo w adapterze sieci

-

Format ramki

-

64- bitowa preambuła pozwala odbiornikowi zsynchronizować się z sygnałem

-

nadawca/odbiorca jest identyfikowany przez 48- bitowy adres

-

pole typ służy do demultipleksacji: identyfikuje właściwy protokół, a wielu protokołów wyższego poziomu, do którego ramka ma być dostarczona

-

ramka musi zawierać minimum 46 bajtów danych (aby wykryć koluzję) do 1500 bajtów max.

-

ramka zawiera 32- bitowe pole CRC oraz 8- bitową postambułę oznaczającą koniec ramki

-

Ethernet jest protokołem bitowym, podobnie jak protokół HDLC

-

z punktu widzenia komputera, ramka Ethernetu posiada 14- bajtowy nagłówek: dwa 6- bajtowe adresy i 2- bajtowe pole typu

-

adapter nadający dołącza preambułę, CRC i postambułę, a adapter odbierający usuwa je

-

-

opisany format ramki pochodzi z normy Ethernetu opracowanej przez firmę Xerox, w 1978

-

aktualna norma znana jest jako IEEE 802.3 i nieco modyfikuje poprzedni opis

-

zastępuje 16- bitowym polem długości 16- bitowe pole typu; pole długości mówi jak długa jest ramka (nie plegamy już na znaczniku końca ramki)

-

do demultipleksacji jest wykorzystywana informacja w części zawierającej dane

-

-

w praktyce dominującym formatem jest norma Ethernetu, a nie IEEE 802.3

2. Adresy

-

każdy komputer Ethernetu na świecie ma unikalny adres ethernetowy ; adres faktycznie należy do adaptera, a nie komputera i jest zapisany w ROM

-

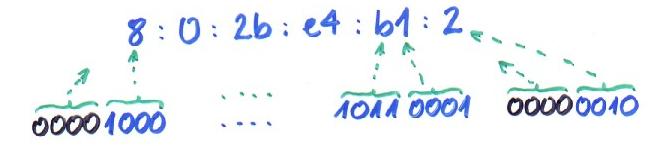

adres ethernetowy podawany jest jako sekwencja sześciu liczb oddzielonych przez dwukropki, np.

-

w celu zapewnienia unikalności adresu związanego z adapterem, każdy z producentów ma przydzielony odmienny przedrostek (prefix), który musi być dołączony do adresu każdego adaptera

-

np. firma AMD ma 20- bitowy przedrostek x08002 (albo 8:0:2)

-

każda ramka nadawana w Ethernecie jest odbierana przez każdy adapter dołączony do Ethernetu, ale adapter rozpoznaje i przekazuje swojemu komputerowi tylko ramki jemu adresowane

-

dodatkowo istnieje specjalny adres ethernetowy, same jedynki, traktowany jako adres rozgłoszeniowy (broadcast)

-

ramki przekazywane pod adres rozgłoszeniowy są zawsze przekazywane do komputera

-

inny adres specjalny to adres grupowy (multicast); dany komputer może zaprogramować swój adapter, aby akceptował pewien zbiór adresów grupowych

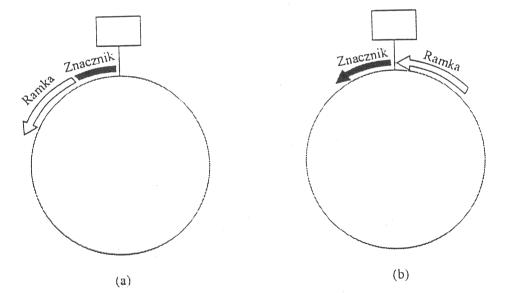

3. Algorytm nadajnika

-

kiedy nadajnik ma ramkę do nadania, a linia jest wolna (idle), to nadaje ramkę

-

górna granica rozmiaru ramki to 1500 bajtów danych

-

następnie adapter musi odczekać 9.6ms zanim może nadać następną ramkę

-

-

jeżeli linia jest zajęta (busy) to nadajnik czeka na zwolnienie linii, a następnie nadaje

-

jeżeli nadajnik stwierdza, że jgo wysłana ramka koliduje z ramką innego nadajnika, wtedy nadaje 32- bitową sekwencje zagłuszającą (jamming sequence), aby inne stacje też wykryły kolizję i kończy transmisję

-

nadajnik w przypadku kolizji wyśle co najmniej 96 bitów: 64 bity preambuły i 32 bity sekwencji zagłuszającej

-

-

aby wiedzieć na pewno, że ramkę, którą nadajnik właśnie nadaje, nie kolidowała z inną ramką, nadajnik musi nadać aż 512 bitów

-

ten minimalny czas zagłuszenia (jam time) 512 bitów wynika z faktu, że w Ethernecie o maksymalnym rozmiarze, opóźnienie od jednego końca do drugiego wynosi 51,2 us

-

jest t czas wystarczający w sieci 10 Mb/s na transmisje 512 bitów

-

512 bitów oznacza, że każda ramka musi posiadać co najmniej 46 bajtów danych:

14 bajtów nagłówka + 46 bajtów danych + 4 bajty CRC = 64 bajty = 512 bitów

-

-

gdy adapter wykrył kolizję i wstrzymał transmisje, wtedy czeka pewną ilość czasu i próbuje znowu

-

za każdym razem, gdy próbuje nadawać i mu się nie udaje, to podwaja ilość czasu jaką czeka przed następną próbą jest to tzw. wycofywanie się wykładnicze (exponential bachoff)

-

dokładniej, adapter na początku wprowadza opóźnienie albo 0 albo 51,2 us wybrane losowo

-

jeżeli próba zawodzi, adapter czeka 0, 51.2, 102,4 albo 204,8 us, itd.

-

adapter rezygnuje po określonej liczbie prób, zwykle 16, i powiadamia komputer o błędzie nadawania

-

Doświadczenia z Ethernetu

-

najlepiej pracuje on w warunkach niewielkiego obciążenia

-

przy dużych obciążeniach, a jest to dla niego już wykorzystanie rzędu 30%, w wyniku kolizji traci się zbyt wiele na przepustowości

-

-

liczba komputerów w sieciach Ethernet jest jednak zwykle poniżej 200 komputerów, chociaż maksymalna ich liczba na którą pozwala norma to 1024

-

wiele sieci jest zwykle znacznie krótszych niż 1500 m, z opóźnieniem propagacji bliższym 5us niż 51,2 us

-

Ethernet odniósł sukces, bo :

-

jest nadzwyczajnie łatwy w administracji i konserwacji : nie ma komutatorów, wyboru trasy, tablic konfiguracyjnych, łatwo przyłączyć nowy komputer

-

jest tani : niedrogi kabel + koszt adaptera przy każdym komputerze

-

Pierścień ze znacznikiem (FDDI)